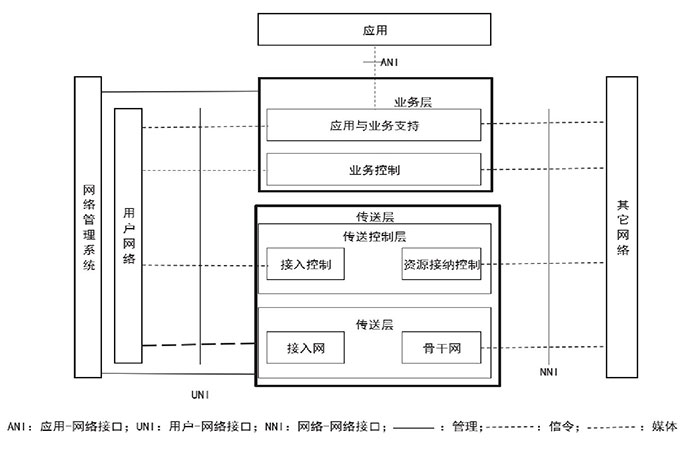

NGN的體系架構

和傳統的網絡系統一樣,NGN也需要避免出現非授權用戶訪問網絡設備上的資源、數據和其他用戶的隱私信息。在X.805標準的指導下,對該網絡可能遇到的威脅和自身的缺陷進行分析。其安全需求主要有:安全策略的需求、認證、授權、訪問控制和審計需求;時間戳與時間源需求;資源可用性需求;系統完整性需求;操作、管理、維護和配置安全需求;身份和安全注冊需求;通信和蘇話劇安全需求;隱私保證需求、密匙管理需求、NAT/防火墻互連需求、安全保證需求、安全機制增強需求和安全管理需求。

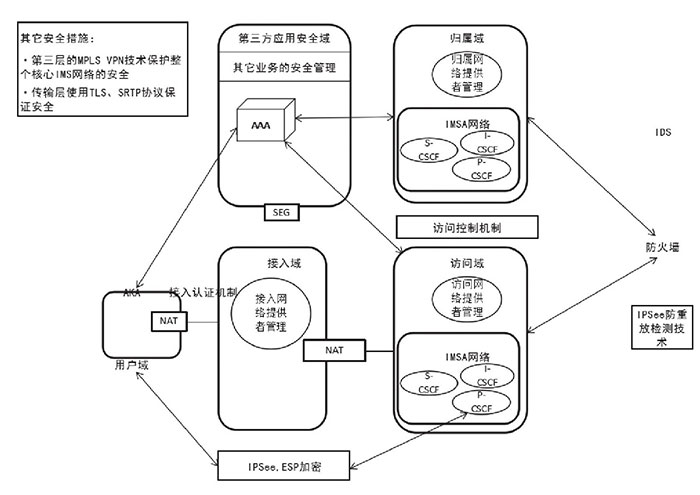

NGN的安全架構是以X.805安全體系架構為基礎,結合IETF相關的安全協議而提出來的。所以,我們可以依照網絡中的各種安全域,再結合具體的安全技術,來設計一個完整的NGN安全體系哦——域和域之前使用安全網關,各個不同的域內運用不同的安全策略,共同提高體系安全性。NNG安全構架如下:

NGN的安全架構

NGN網絡的安全架構主要有以下幾個方面:

第一,歸屬網絡和訪問網絡中間的訪問控制機制,可以由IDS和防火墻配合使用,再連接IPSec的防重播監測,共同防止非法用戶的拒絕服務攻擊。具體的訪問機制可以IPv4+NAT的模式,并采用一定的防火墻穿越技術(TURN或STUN)。

第二,P-CSCF和UE之間采用網絡層加密,并使用IPSec的封裝安全載荷進行加密。網絡層之間這種端到端的加密,允許用戶報文在從源點到重點的傳輸過程中始終以秘文形式存在,節點不涉及任何解密工作,只負責轉發操作。所以,用戶的數據在整個傳送的過程中都受到保護,而且各個報文都是用獨立的加密系統。即使某個報文傳輸錯誤,也不會影響到后續報文。

第三,安全網關主要控制數據在防火墻和NAT服務器的出入,也具有數據過濾等其他安全功能。此外,安全網關還可以強化IMS域之間的安全策略,設置并維護IPSee安全關聯。

第四,針對繞過P-CSCF對S-CSCF發送SZP消息和偽裝P-CSCF的法用戶,一般采用如下技術:如果UE不偽裝成P-CSCF直接向S-CSCF發送SIP消息,可以對IMS核心設備引入第三層的 MPLS VPN技術,隔離UE和P-CSCF,隱藏IMS核心網絡的路由新數據,實現UE無法與S-CSCF聯系。如果UE偽裝成P-CSCF,則可以將P-CSCF的身份標識存放在HSS數據庫中,每次P-CSCF向S-CSCF發送SIP消息時,S-CSCF都向P-CSCF發送認證請求,驗證合法后才能繼續發送SIP消息。